Hoy en día nos encontramos sumergidos en un mundo lleno de tecnología y herramientas que nos facilitan el trabajo y proporcionan nuevas oportunidades en distintos ámbitos. Pero no solo nos vemos afectados de manera positiva en todo esto, sino que también llegamos a enfrentar amenazas, ataques y riesgos al utilizar dicha tecnología, incluso a veces sin saberlo.

Tipos de amenazas

Dentro de las posibles amenazas con las que podemos encontrarnos, se encuentran las siguientes.

- El virus, cuyo fin es producir algún daño al ordenador y que, generalmente, reemplaza archivos ejecutables.

- El gusano, cuyo fin es dañar la computadora y propagarse sin la ayuda de una persona, a diferencia del virus.

- El troyano, el cual simula algún juego o aplicación, para robarle datos al usuario.

- El spyware, que se encarga de recordar los hábitos que se tienen al navegar.

- Los adware, que ejecutan pantallas emergentes, tales como los anuncios de publicidad o premios al navegar. El rouge, encargado de simular a un antivirus real.

- El rootkit, el cual permite un acceso de privilegio continuo a una computadora manteniéndose oculto.

- Los ransomware, que son programas maliciosos que encriptan la información y extorsionan a cambio de recuperarla.

- Los hijackers, que modifican la configuración del explorador y complementos.

- Los keyloggers y stealers, encargados de captar información que se teclea y enviarla.

- El backdoor, utilizado generalmente para evitar la autentificación para acceder a algún sistema. Tales como los utilizados en los iPhone, controlados por el gobierno de E.U.A.

- Los drive by downloads, que son drivers o programas que piden instalarse antes de descargar el programa que se quiere, como parte del proceso de instalación.

- Los botnet, que son dispositivos conectados entre sí a un Bot, para atacar cuando se les indique.

Y en general, todos estos malwares, que tienen como fin dañar los sistemas y causar molestias al usuario.

Existen distintas maneras de protegernos de dichas amenazas, tales como utilizar software original, algún antivirus, firewalls, y bloqueo de puertos o accesos al equipo, y el no abrir correos de desconocidos.

Ingeniería social

También, la conocida ingeniería social, la cual consiste en engañar y obtener alguna contraseña o información confidencial, mediante la manipulación de usuarios legítimos.

Tipos de ataques

Por otra parte, encontramos posibles ataques, que se aprovechan de la vulnerabilidad del sistema y de la inexperiencia de administradores de red, entre los que se encuentran los siguientes.

- Man in the middle, que consiste en interceptar la conexión entre el origen y destino de la misma;

- backdoor attack; network sniffing attack, el cual es básicamente un análisis de red;

- snooping attack, que obtiene información de documentos públicos

- password guessing attack, que obtiene las contraseñas mediante combinaciones o diccionarios.

Maneras para protegerse de dichos ataques, incluyen sistemas con IDS, IPS, firewalls y uso de contraseñas robustas, y más que nada, tener una cultura de prevención y concientización ante los ataques, mediante capacitaciones sobre el tema.

Es muy importante estar conscientes de que mientras la tecnología continúa creciendo, los riesgos que se involucran en esta también aumentan.

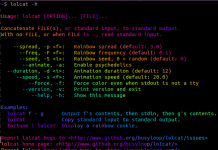

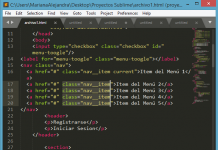

El expositor José de Jesús fue capaz de mostrarnos durante la exposición lo fácil que es tener acceso a las páginas consultadas e información personal, como contraseñas y nombres de usuario, y a cámaras web o sistemas de seguridad, mediante un escáner de puertos y el uso de contraseñas simples.

Fuimos capaces de observar lo que sucedía en la casa de un desconocido, demostrando lo fácil que es realizar un ataque mediante el uso de la tecnología que actualmente tenemos. Es muy importante concientizar acerca del gran riesgo que corremos al usar dichas tecnologías e importante capacitar a conocidos acerca de este gran riesgo. Ya que actualmente, cualquiera podría estar observándonos o robando nuestra información personal y atentando con nuestra privacidad, incluso en este mismo momento.